Primeiro em Fox: Um forte comitê da Câmara exigiu informações sobre os dados dos EUA chave para treinar dados dos EUA da DePSEC porque os membros se queixaram de estar no bolso da empresa O governo chinês.

Os membros do Comitê de Energia e Comércio da Câmara, no anúncio da nova investigação aos DIPs, escreveram uma carta que as empresas que a amavam “coletaram as informações pessoais e possuíam dos americanos e introduziram novas fraquezas de proteção de dados na economia dos EUA”.

“O DIPSEC confessa às informações pessoais dos americanos sobre servidores chineses, onde, sem dúvida, acessou os funcionários conectados ao Partido Comunista Chinês”, disse o presidente Brett Guthry, R-K. e Gus Biliracis, R-Fl., Em comunicado. “Estamos preocupados com o fato de que esse relacionamento próximo com nossos oponentes iniciais com os agentes tenha colocado nossos dados e nossa proteção nacional em perigo”.

A Política de Privacidade da Companhia afirma que coleta dados do usuário e o armazena “em servidores garantidos na República Popular da China”. Esses dados incluem todas as perguntas ou bate -papos enviados para o depc Você tem um modelo E fornece a resposta.

O Congresso acusa o DIPSEC compartilhando os dados com o CCP (Reuters

Nova York, Texas e Virgínia – O número crescente de estados proibiu o DIPSEC de dispositivos governamentais.

Ele lembra o arco dos ingressos, onde a plataforma para compartilhar um compartilhamento de vídeo Bydon de propriedade chinesa dos dados de compartilhamento de SCP com o CCP se tornou extremamente popular nos Estados Unidos. Agora, o aplicativo foi banido em dispositivos oficiais e em breve será completamente banido nos Estados Unidos

Vários países, incluindo Canadá, Austrália, Coréia do SulTaiwan e a Itália já bloquearam o DIPSEC devido ao risco de segurança.

Em fevereiro, a Coréia do Sul acusou os quedas de compartilhar os dados do usuário com -Byens.

A carta expressou preocupação com a forma como as empresas chinesas acessaram a tecnologia dos EUA para avançar no desenvolvimento da IA. O relatório sugere que a DePSec treinou seu modelo R1 pela saída “destilar” dos concorrentes americanos.

A Startup Dipsec AI da China publicou novos modelos para contestar com o Openai

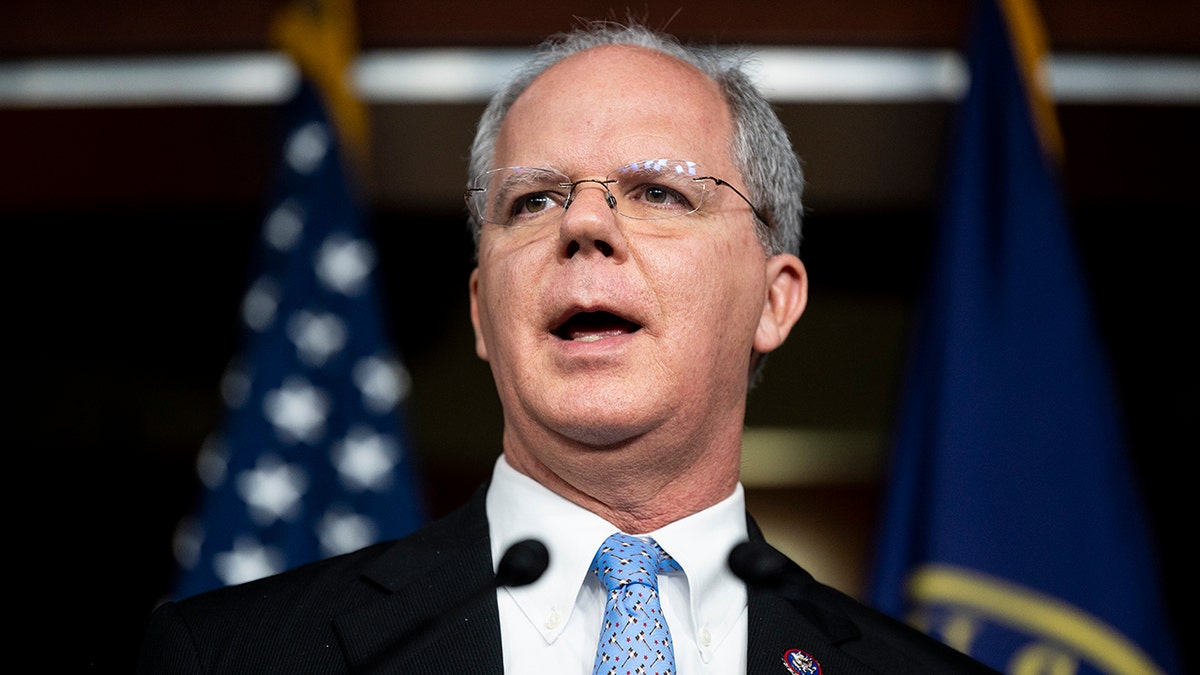

Como parte de uma nova investigação da DIPSC, o presidente da energia e do comércio. Brett Guthry, R-K., exigiu informações sobre o modelo de treinamento de IA e se ele compartilhou os dados com o CCP. (Bill Clark/Secure-Roll Call, Inc., por imagem Gatety)

Guthree solicitou ao dipsec que o comitê recebeu detalhes dos tipos e fontes de dados usados para treinar seus modelos de IA, confirmando se alguma informação de propriedade ou pessoal dos EUA e os dados coletados pela DePSEC confirma se algum estado chinês.

Esta carta também solicitou que o sistema de IA fosse treinado e como foram tomadas medidas para impressionar a produção do sistema para se ajustar aos objetivos políticos do PCC.

Leia a carta abaixo. Usuário do aplicativo: Clique aqui

A carta solicitou uma resposta até 8 de maio.

O Dipsec Silicon Valley e o restante dos Estados Unidos enviaram Shockwave nos Estados Unidos como a empresa parecem corresponder à capacidade do Chattob como o Openai Chattjipt, mas em uma parte das despesas de desenvolvimento.

Clique aqui para obter o aplicativo Fox News

O comitê de Power and Commerce sobre IA e privacidade de dados tem jurisdição. A lei foi derivada pelo comitê que tinha a lei do ano passado para se desfazer da bidicência ou enfrentar sanções nos Estados Unidos. Trump estendeu o prazo final do ingresso duas vezes, o aplicativo recebeu mais tempo para fazer um acordo nos Estados Unidos para operar nos Estados Unidos

Em abril, o Comitê Seleto do Partido Comunista Chinês revelou um relatório de que ambos os depsec gostariam que a China transmitisse dados americanos e os resultados que concedem ao PCC promover os resultados.